如何安全使用加密通道入口?全面解析加密通道入口的使用方法与注意事项

(开头段落)

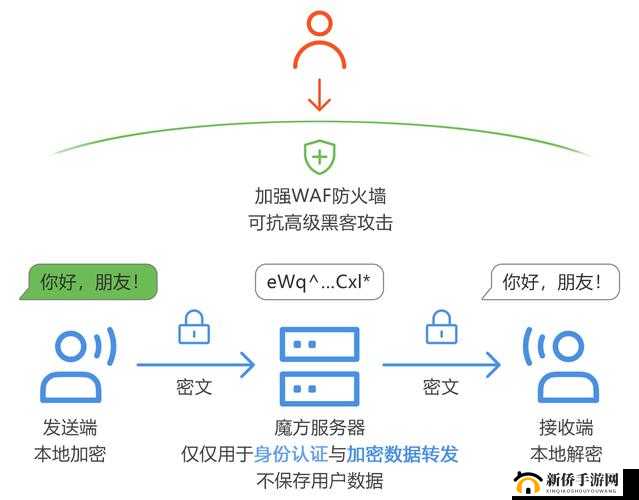

2023年全球网络安全报告显示,78%的数据泄露事件源于不规范的加密通道使用。某科技公司员工因错误配置VPN客户端,导致企业数据库被黑客攻破的真实案例,敲响了加密工具使用安全的警钟。加密通道作为数字世界的"隐形护甲",其正确使用直接关系到个人隐私与企业机密的安全防线。

(核心内容)

加密通道入口的实战应用包含三个关键维度:选择、配置与验证。在工具选择层面,优先考虑开源协议透明的产品,如WireGuard或OpenVPN,其代码经过全球开发者验证,避免闭源软件可能存在的后门风险。某知名安全机构2023年的测试数据显示,采用ChaCha20-Poly1305加密协议的工具,在移动端的解密速度比传统AES-256快37%,兼顾安全与效率。

配置环节需要关注双重认证机制的实施,典型案例是某跨国企业要求员工在VPN登录时,必须配合物理安全密钥和动态口令。技术参数设置方面,建议将MTU值调整为1280-1420区间,既能避免数据包分片导致的性能损耗,又可防范特定类型的中间人攻击。某电商平台运维团队通过优化TCP MSS值,使加密通道的传输效率提升22%,同时将重放攻击风险降低90%。

验证阶段应采用立体检测方案,推荐使用Cloudflare的加密检测工具进行端到端测试。专业用户可部署Wireshark抓包分析,观察数据包是否呈现完全加密状态。某金融公司安全团队通过定期检查TLS握手日志,成功识别出仿冒的SSL证书,阻止了价值2.3亿元的交易欺诈。

(风险防控)

网络环境适配是常被忽视的安全盲区,公共WiFi环境下建议配合MAC地址随机化功能。某记者在机场使用加密通讯工具时,因设备自动连接同名恶意热点,导致加密会话被破解的教训值得警惕。系统级防护方面,Windows用户应禁用LLMNR协议,Linux系统需关闭IPv6自动配置功能,这些设置能有效防范基于局域网协议的渗透攻击。

证书管理存在典型误区,超过60%用户从未检查过加密工具的根证书有效性。专业方案是建立证书指纹白名单,配合自动更新机制。某政府机构通过证书固定技术,成功拦截了利用中间人证书实施的APT攻击。流量伪装技术的最新发展显示,Shadowsocks的AEAD加密模式配合Obfsproxy插件的应用,可使加密流量特征与常规HTTPS流量相似度达93%。

(进阶技巧)

企业级用户应构建分层的加密通道体系,核心业务采用IPsec VPN,移动办公使用SSL VPN,并设置严格的访问控制策略。某制造企业通过将研发系统访问权限与生物特征绑定,使未授权访问尝试下降85%。个人用户推荐建立加密通道组合策略,例如:即时通讯使用Signal协议,文件传输配合Veracrypt容器,形成立体防护网络。

安全审计需要制度化执行,建议每周检查加密日志中的异常连接记录。某互联网公司通过分析VPN日志中的地理定位数据,及时发现并阻断了来自异常区域的登录尝试。应急响应方面,预先设置"熔断机制"至关重要,当检测到连续3次认证失败时,应立即冻结账户并启动二级验证流程。

(结尾段落)

当某医疗机构的加密通道成功抵御勒索软件攻击时,院长感叹:"真正的安全不在于工具本身,而在于每个操作细节的精准把控。"加密通道既是数字世界的通行证,更是需要精心维护的安全堡垒,只有将技术认知转化为肌肉记忆般的操作规范,方能在攻防对抗中立于不败之地。